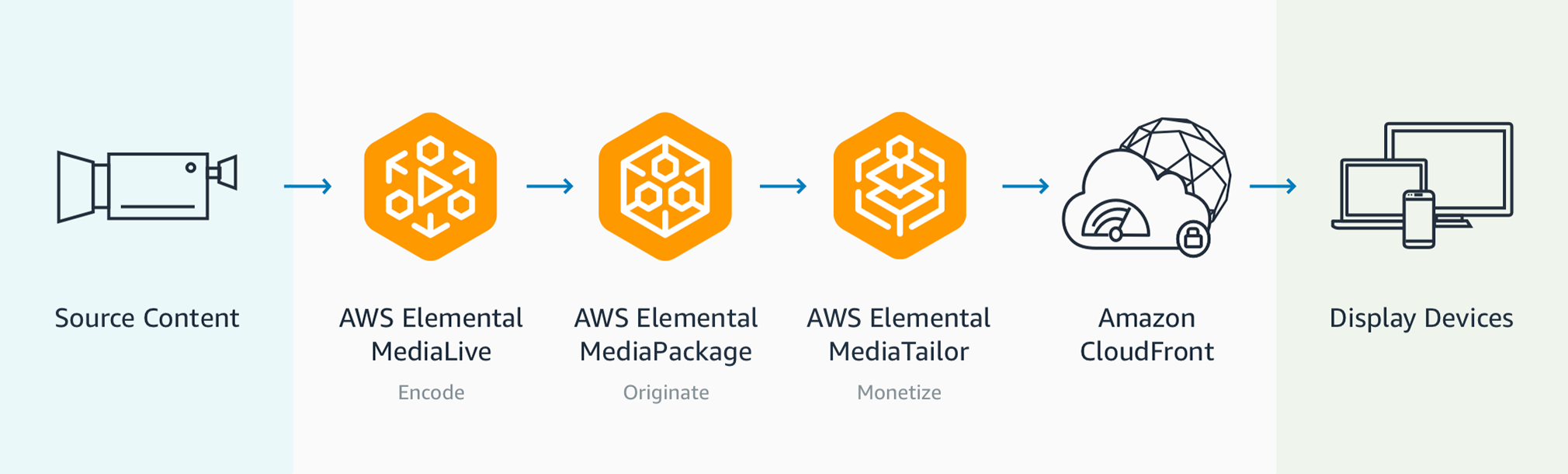

Năm 2015, Amazon bắt đầu âm thầm đánh giá một startup tên là Elemental Technologies. Công ty này cung cấp giải pháp stream video và công nghệ của họ đã được sử dụng để phát sóng Olympic, truyền thông tin với Trạm không gian quốc tế, thậm chí là stream video từ drone cho CIA. Nhưng các hợp đồng béo bở của Elemental không phải là lý do chính Amazon muốn mua lại Elemental, thay vào đó Amazon muốn sở hữu công nghệ phía sau để phục vụ ngược lại cho các mảng như Amazon Prime Video, và đặc biệt hơn là dùng cho các dự án cloud Amazon Web Services (AWS) mà Amazon đang làm cho CIA.

Điều tra

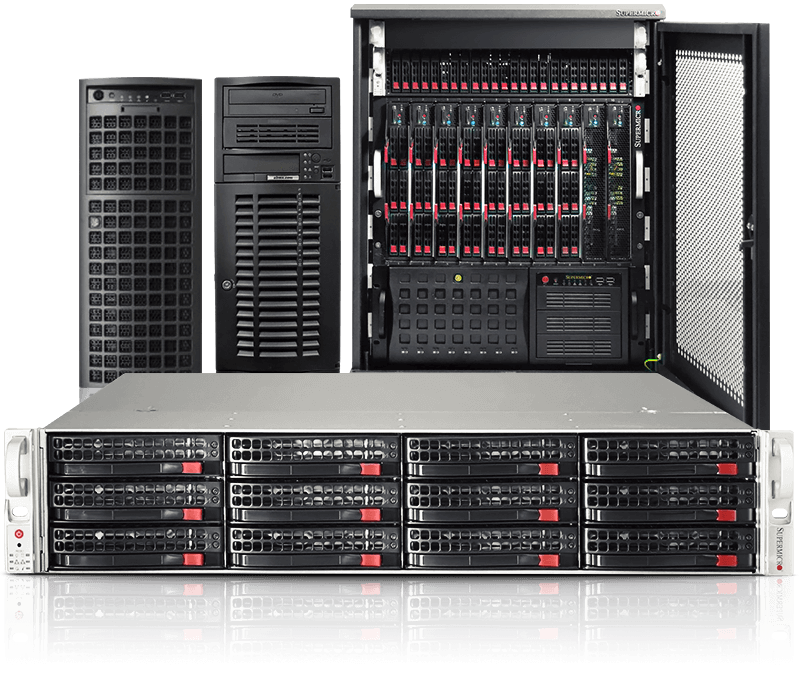

Trong quá trình thẩm tra doanh nghiệp trước khi quyết định đầu tư (gọi là due diligence - dd), AWS đã thuê một bên thứ ba kiểm tra tính bảo mật hệ thống của Elemental. Trong quá trình này, họ có điều tra các server mà khách hàng của Elemental lắp đặt trong hệ thống của mình để thực hiện việc nén video. Những server đó được lắp ráp cho Elemental bởi Super Micro Computer Inc (còn được gọi là Supermicro), một hãng khá nổi tiếng trong giới làm bo mạch máy chủ và có trụ sở tại San Jose.

Độ cuối năm 2015, Elemental đóng gói một số server và gửi chúng tới Ontario, Canada để bên thứ ba nói trên thử nghiệm. Và thật bất ngờ, cơ quan kiểm tra này phát hiện trên bo mạch chủ của các server có một con chip nhỏ xíu bằng hạt gạo, và đáng lưu ý là con chip này không nằm trong thiết kế ban đầu của bo mạch. Có ai đó đã gắn chúng vào. Amazon báo cáo vụ việc này cho chính quyền Mỹ, lan truyền thông tin cho cộng đồng tình báo. Đây là một chuyện cực kì nguy hiểm bởi các server của Elemental đang được dùng trong data center của Bộ quốc phòng Mỹ, trong tổng hành dinh phục vụ việc điều khiển drone của CIA, trên cả những tàu chiến của Hải quân Mỹ. Và Elemental chỉ là một trong số hàng trăm khách hàng của Supermicro mà thôi.

Cuộc điều tra kéo dài trong 3 năm và vẫn còn đang được tiếp tục, các nhà điều tra đã phát hiện ra rằng con chip này cho phép hacker tạo ra một cách cửa sau (backdoor) để truy cập vào bất kì hệ thống mạng nào có lắp đặt những server nói trên. Nhiều người ẩn danh nói với Bloomberg rằng các nhà điều tra đã truy được nguồn gốc của những con chip nói trên: chúng xuất phát từ các nhà máy gia công ở Trung Quốc!

Việc dùng chip để tấn công nghiêm trọng hơn nhiều so với những cuộc tấn công bằng phần mềm mà chúng ta thường thấy và đang dần quen thuộc. Việc gắn chip là cực kì khó, nhưng khi bị tấn công bằng phần cứng, gần như không gì có thể cản được nữa. Nó cũng cho thấy nhiều cơ quan tình báo sẵn sàng chi nhiều triệu đô la để nghiên cứu, tìm cách lấy trộm thông tin cũng như dành nhiều năm để thực hiện ý đồ của mình.

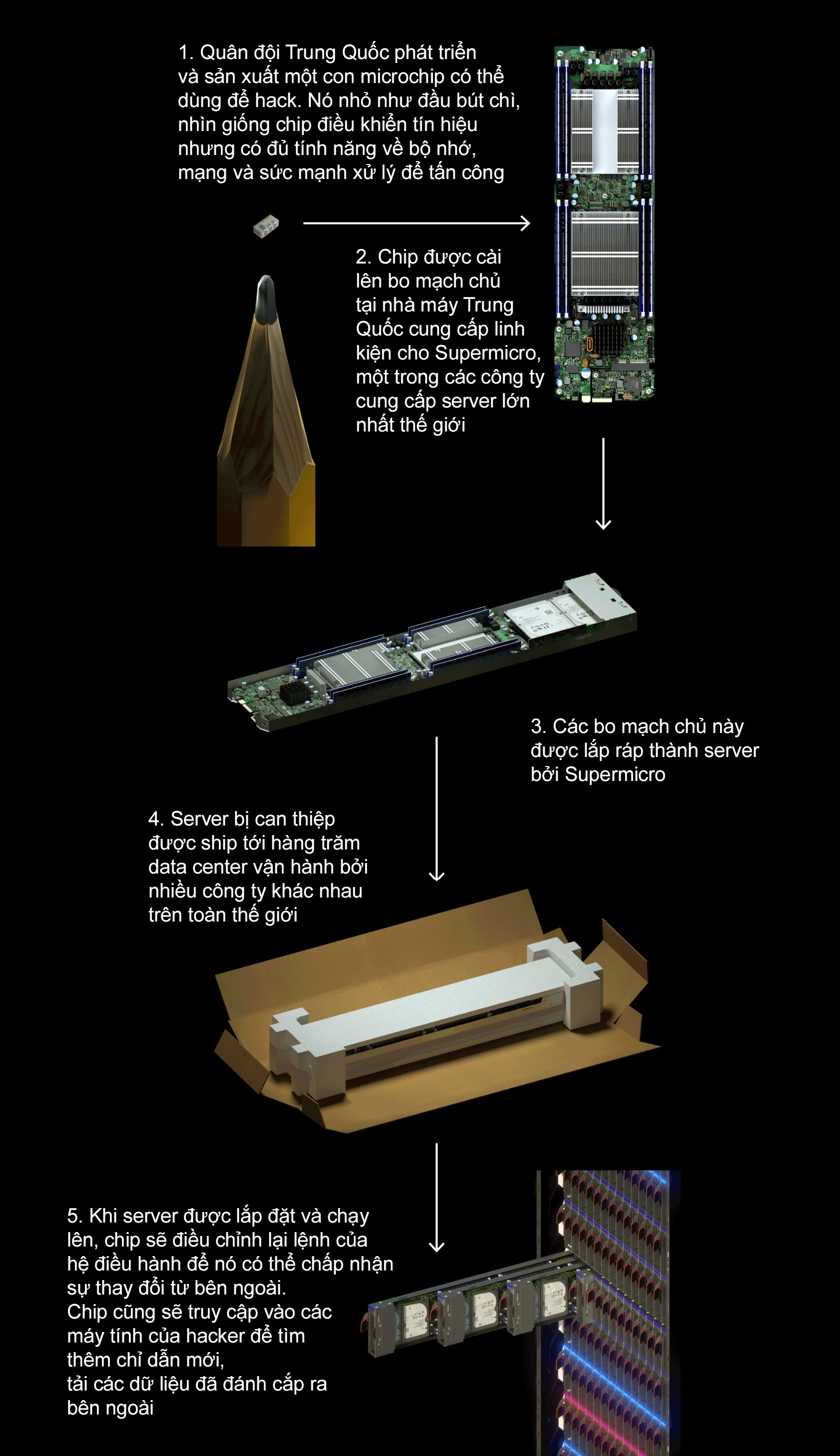

Các nhà điều tra tiếp tục nghiên cứu thì thấy rằng chip đã được gắn vào trong quá trình sản xuất bởi các đặc vụ thuộc quân đội Trung Quốc. Trung Quốc đã tìm thấy Supermicro, cánh cửa để họ truy cập được rất nhiều thông tin tình báo của Mỹ thông qua chuỗi cung ứng này.

Một quan chức giấu tên cho hay cuộc điều tra đã xác định gần 30 công ty bị ảnh hưởng, trong đó có nhiều ngân hàng, các nhà thầu quân sự, thậm chí cả Apple. Apple là khách hàng quan trọng của Supermicro, họ mới vừa đặt hàng hơn 30.000 server trong vòng 2 năm để chuẩn bị mở rộng mạng lưới data center toàn cầu. 3 nhân viên cao cấp làm cho Apple cũng nói rằng Apple đã phát hiện thấy những con chip độc hại này trên bo mạch của Supermicro vào mùa hè năm 2015.

Trong thông cáo chính thức, Amazon, Apple và cả Supermicro đều từ chối xác nhận vấn đề. AWS nói họ không biết về việc chip có gắn trên bo mạch khi mua lại Elemental. Apple thì "chưa bao giờ tìm thấy chip độc hại, can thiệp phần cứng hay các lỗ hổng được cấy vào server một cách chủ đích". Apple cũng đã ngừng mối quan hệ với Supermicro nhưng họ thông báo điều này là do những lý do không liên quan tới sự cố mà chúng ta đang nói tới trong bài này. Supermicro thì nói họ "không biết về những cuộc điều tra đó".

Về phía chính phủ Trung Quốc, họ nói rằng "sự an toàn trong chuỗi cung ứng là một nỗi lo chung, và Trung Quốc cũng là nạn nhận". FBI, CIA và NSA từ chối bình luận về vấn đề này.

Phát ngôn từ chối nói trên đã bị phản bác bởi 6 người hiện đang là quan chức bảo mật, những người đã tham gia vào quá trình điều tra, phát hiện các con chip cũng như cuộc điều tra của chính phủ Mỹ. Trong số những người nào có 2 người đến từ AWS. Có thêm 3 nhân viên của Apple và 4 quan chức khác xác nhận thông tin Apple là nạn nhân. Tổng cộng có 17 người xác nhận việc phần cứng của Supermicro bị can thiệp. Vì lý do gì đó mà tất cả công ty và chính phủ đều phải lắc đầu khi được hỏi một cách công khai, có lẽ vì thông tin này là thông tin thuộc diện bảo mật cao theo luật Mỹ.

Một trong số các nguồn tin cho rằng mục tiêu dài hạn của Trung Quốc là truy cập và đánh cắp các bí mật kinh doanh có giá trị cao của doanh nghiệp Mỹ cũng như tài liệu, mạng lưới bí mật của chính phủ. Trung Quốc (tạm thời) chưa quan tâm tới việc lấy trộm dữ liệu người dùng.

Mới đây chính quyền của tổng thống Trump có áp thuế lên các linh kiện máy tính và mạng nhập khẩu từ Trung Quốc như một phần của lệnh trừng phạt. Cộng với thông tin mà các bạn đã đọc ở trên, các công ty Mỹ có thể sẽ đẩy nhanh việc dời dây chuyển sản xuất sang các quốc gia khác.

Vì sao lại là Supermicro?

Supermicro đóng đô tại phía bắc sân bay San Jose, công ty được sáng lập bởi Charles Liang, một kĩ sư Đài Loan từng học tại Texas và sau đó lập ra Supermicro cùng với vợ mình hồi năm 1993. Khi đó các công ty ở Thung lũng Silicon rất thích outsource các sản phẩm IT để giảm chi phí và rút ngắn thời gian phát triển. Họ thích chọn các công ty Đài Loan và sau đó là Trung Quốc. Mặc dù đa số linh kiện của Supermicro được sản xuất ở nước ngoài nhưng nó vẫn được ráp ở Mỹ.

Ngày nay, Supermicro bán nhiều bo mạch server hơn bất kì công ty nào khác trong cùng lĩnh vực. Supermicro gần như độc chiếm thị trường trị giá 1 tỉ USD này, và họ không sợ đụng hàng vì mainboard của hãng được dùng trong các hệ thống máy tính đặc biệt, không phải máy tính cá nhân: máy quét MRI trong bệnh viện, các server đặc thù cho ngân hàng, cho những quỹ đầu tư tài chính, các công ty cung cấp dịch vụ cloud, và cả hệ thống vũ khí nữa. Supermicro có một nhà máy lắp ráp ở California, Hà Lan và Đài Loan nhưng bo mạch chủ - sản phẩm chủ lực - thì được làm bởi các nhà thầu Trung Quốc.

Supermicro nói với khách hàng rằng họ có thể tùy biến rất nhiều về bo mạch, họ có đội ngũ hàng trăm kĩ sư và một bộ sưu tập trên 600 thiết kế bo mạch. Đa số lực lượng lao động của công ty ở San Jose là người Đài Loan và Trung Quốc, họ sử dụng tiếng Trung phổ thông (Mandarin) làm ngôn ngữ chính. Nhiều thứ ở công ty cũng được viết bằng tiếng Trung. Có lẽ vì thế mà chính phủ Trung Quốc mới dễ hiểu được cách vận hành của Supermicro và tìm ra chỗ sơ hở để cài chip vào. Các quan chức Mỹ hiện vẫn đang điều tra xem liệu có gián điệp nào được cài vào Supermicro hay không.

Supermicro có hơn 900 khách hàng ở 100 quốc gia, và con số này chỉ mới tính tới năm 2015 mà thôi. Supermicro giống như là Microsoft trong thế giới phần cứng server. Tấn công vào Supermicro là bạn đang tấn công vào Windows, tức là đang tấn công cả thế giới".

Khi truy ngược lại một số nhà máy mà Supermicro có hợp đồng sản xuất tại Trung Quốc, các nhà điều tra phát hiện thấy rằng trong một số thời điểm đơn hàng lên cao quá, các nhà thầu này lại đi kiếm thêm thầu phụ, và nhà máy của những nhà thầu phụ này chính là nơi mà chip được cài vào. Dường như mỗi nhà thầu được cung cấp một lô chip khác nhau nên kích thước của chính hay khác nhau một chút, việc này đã diễn ra trong ít nhất 2 năm.

Để có thể gắn được chip, Trung Quốc được cho là đã mua chuộc quản lý của các nhà máy này để họ thay đổi thiết kế gốc từ Supermicro và nhúng con chip mã độc vô. Nếu mua chuộc không được, họ chuyển sang đe dọa đóng cửa nhà máy của các nhà thầu, thế nên họ đành ngoan ngoãn nghe theo. Việc này được tiến hành bởi một nhóm của Quân đội Trung Quốc chuyên về tấn công phần cứng.

Việc truy ngược phần cứng khá dễ dàng chứ không như việc truy nguồn gốc của hack phần mềm. Mọi bo mạch đều có số series, các số này lại được lưu trong hệ thống sản xuất của Supermicro và các nhà thầu nên dễ truy nguồn hơn.

Khi hỏi chính phủ Trung Quốc, tất nhiên họ phủ nhận và nói mình không làm điều đó.

Cách con chip hoạt động

Các con chip này quá nhỏ, nhìn qua có thể nhầm lẫn với con tụ và nhiều linh kiện khác trên bo mạch chủ. Trong một số bo mạch, nó nhỏ tới mức có thể nhét giữa lớp chân chip để mắt thường không thể nhìn thấy.

Các nhà điều tra cho hay con chip này sẽ can thiệp vào đường đi của dữ liệu khi nó di chuyển giữa các phần khác nhau của bo mạch. Sẽ có một phần của hệ điều hành được đưa vào CPU xử lý, và con chip của Trung Quốc sẽ chỉnh sửa luồng thông tin này, chèn code của nó vào để chỉnh sửa thứ tự các lệnh mà CPU sẽ thực hiện. Chỉ một số thay đổi nhỏ thôi nhưng vẫn có thể gây ra hậu quả khủng khiếp.

Bởi vì các con chip được cấy vào bo mạch rất nhỏ nên code của chúng cũng nhỏ, nhưng nó làm được 2 chuyện quan trọng:

- Cho phép server được truy cập từ một máy tính nào đó trên Internet, sau đó máy tính này sẽ load các đoạn code phức tạp hơn để trích xuất, lấy cắp thông tin

- Chip cũng sẽ chuẩn bị và đảm bảo hệ điều hành của server chấp thuận đoạn code mới

Lấy một ví dụ thế này cho cụ thể: ở đâu đó trong Linux (là OS được dùng chủ yếu trên server) có các đoạn code xác thực người dùng bằng cách xác minh xem password nhập vào có khớp với password được mã hóa và đã lưu trữ từ trước hay không. Con chip của Trung Quốc có thể chỉnh sửa lệnh của CPU để bỏ qua bước kiểm tra password, và xin chúc mừng, bạn đã vào tới nơi rồi đấy!

Chip cũng có thể đánh cắp khóa bảo mật của các kết nối Internet, chặn các bản update có thể vô hiệu hóa lỗ hổng bảo mật, và mở cửa cho người khác truy cập vào server.

Tấn công vào Apple, Amazon

Năm 2014, Apple dự tính đặt hơn 6000 server của Supermicro để dùng cho 17 data center tại Amsterdam, Chicago, Hong Kong, Los Angeles, New York, San Jose, Singapore, Tokyo, cộng thêm 4000 server nữa cho các data center hiện có ở North Carolina và Oregon (Mỹ). Supermicro bị cài chip mã độc cũng vào khoảng thời gian gần gần đó.

Apple lắp được 7000 server thì phát hiện thấy vấn đề hiệu năng, ngoài nhóm bảo mật của Apple cũng tìm thấy các con chip trộm thông tin nói trên. Apple không cho phép các nhà điều tra truy cập vào cơ sở của mình hay xem các phần cứng bị can thiệp nên các nhà điều tra không thể làm gì thêm.

Nhưng ở phía Apple, gần như 7000 server này đã bị gỡ bỏ khỏi hạ tầng Apple trong chỉ vài tuần và thay bằng hãng khác ngay. Năm 2016, Apple chính thức chấm dứt với Supermicro.

Đối với AWS, họ sử dụng các server được thiết kế và sản xuất riêng nên không gặp sự cố về chip bị nhúng vào, trừ các data center dùng cho khách hàng AWS Trung Quốc. Data center của AWS tại Trung Quốc toàn sử dụng server Supermicro. Khi phát hiện ra vấn đề lúc mua lại Elemental, nhóm bảo mật của AWS cũng lôi phần cứng tại Trung Quốc và ra xem và phát hiện vấn đề tương tự, thậm chí một số server còn bị cài chip phức tạp hơn so với cái từng bị phát hiện trước đó. Một số chip nhỏ hơn đầu bút chì đã được chuốc!

Tháng 8 năm 2016, CEO Supermicro nói rằng công ty bị mất đi 2 khách hàng lớn, dù không nói tên nhưng mọi người đều biết đó là Apple. Ông nói rằng Supermicro đã không cạnh tranh lại về giá so với các đối thủ, nhưng thực chất phía sau còn có nhiều thứ phức tạp hơn đang diễn ra.

Chốt lại: rủi ro bị trộm thông tin bởi các lỗ hổng trong chuỗi cung ứng ngày càng rõ rệt hơn, và nay chúng ta đã có bằng chứng rõ ràng về chuyện này. Đây là điều cực kì nguy hiểm bởi Trung Quốc đang là nơi sản xuất phần lớn thiết bị điện tử trên thế giới, cả các đồ dùng cho người dùng phổ thông lẫn máy tính chuyên nghiệp. Và đây sẽ là nguy cơ cực lớn đến từ Trung Quốc trong việc rò rỉ bí mật kinh doanh, thông tin quốc phòng, và biết đâu ngày nào đó sẽ là dữ liệu cá nhân của bạn?

Nguồn: Bloomberg

Không có nhận xét nào:

Đăng nhận xét