NHỮNG TÊN MIỀN NGĂN WANNACRY PHÁT TÁN BỊ DDOS DỮ DỘI, HACKER LÀM CHỈ ĐỂ CHO VUI?

Chỉ trong thời gian chưa đầy 1 năm, 2 thảm họa tin tặc đã làm rối loạn cả thế giới Internet. Đầu tiên là vụ botnet Mirai đánh sập một loạt các trang web lớn hồi tháng 9 năm ngoái bao gồm cả Spotify, Reddit và The New York Times. Đến gần đây là ransomware WannaCry bùng nổ trên toàn cầu, gây tác động đến hoạt động của nhiều hệ thống từ y tế đến vận tải tại hơn 150 quốc gia. Cơn khủng hoảng ransomware WannaCry

chỉ tạm lắng khi một chuyên gia bảo mật bất ngờ tìm ra Kill Switch - cụ

thể là một tên miền phát tán WannaCry và mua lại, từ đó chặn đứng khả

năng lây lan của nó. Và giờ đây, lại có thêm nhiều hacker đang cố tình

kết hợp cả 2 hình thức tấn công này để tạo ra một làn sóng tấn công tiếp

theo. Họ sử dụng một loại botnet tương tự Mirai để tấn công tên miền

chí mạng của WannaCry. Tính đến nay nhiều nhà nghiên cứu bảo mật vẫn

đang cố gắng chống trả nhưng trong trường hợp xấu nhất, nếu các hacker

thành công thì WannaCry sẽ có thể phát tán một lần nữa, nguy hiểm hơn.

Vây ráp!

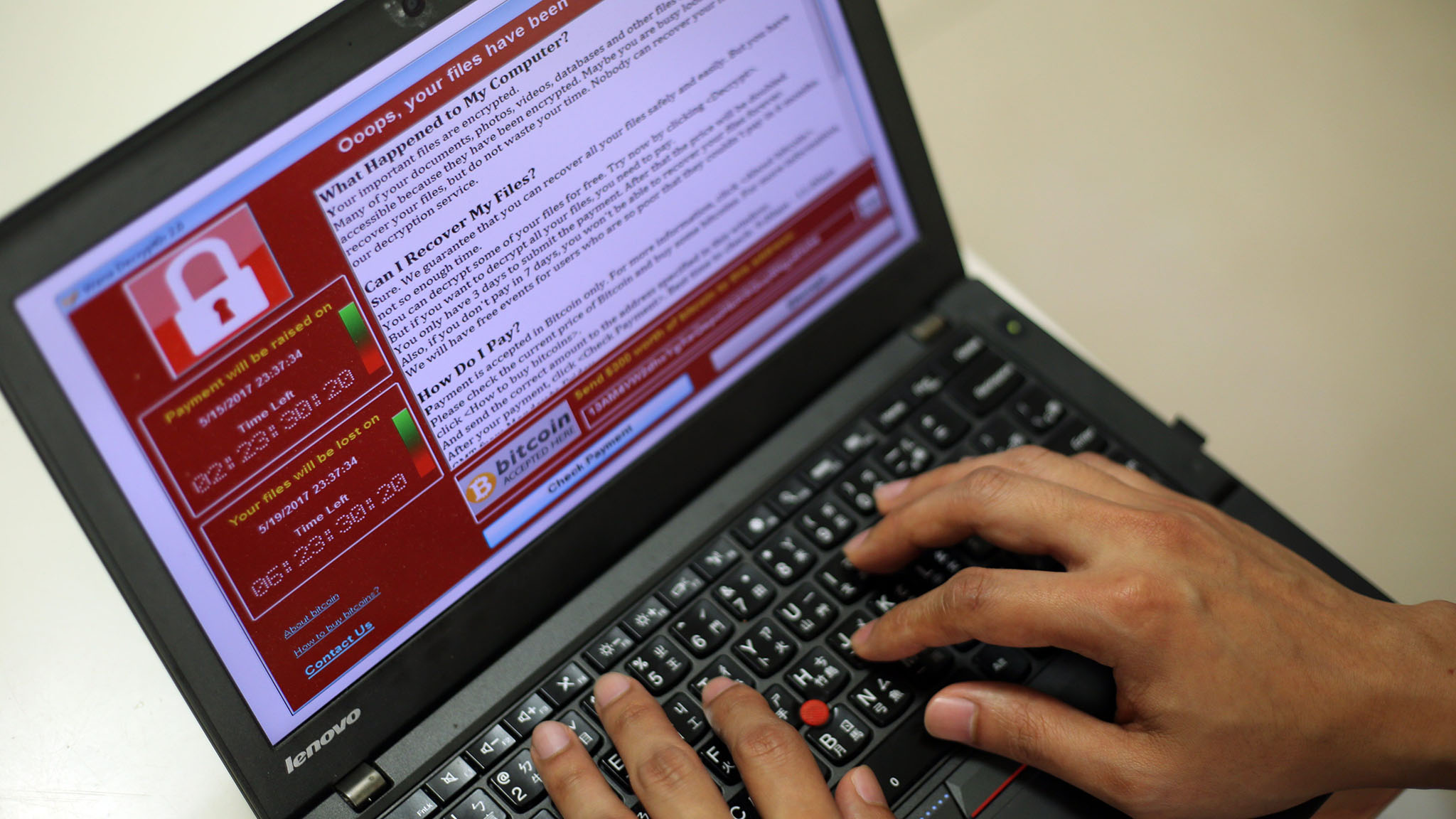

Kể từ khi WannaCry bắt đầu phát tán rộng rãi trên Internet, các nhà

nghiên cứu bảo mật đã nhận ra một đặc điểm thú vị của nó. Khi nó lây

nhiễm vào một chiếc máy tính, nó sẽ ngay lập tức tìm đến một địa chỉ

trang web trông rất ngẫu nhiên và đây dường như là một phần của quá

trình kiểm tra nhằm đảm bảo rằng nó không chạy trên sandbox - một môi

trường cách ly thường được có trong các phần mềm bảo mật, kể cả hệ điều

hành và các nhà nghiên cứu thường dùng để thử nghiệm các mẫu malware một

cách an toàn. Nếu WannaCry kết nối được với một máy chủ có hiệu lực

thông qua tên miền riêng, ransomware này sẽ trở về tình trạng âm thầm

giám sát và tạm ngưng hoạt động.

Marcus Hutchins - một nhà phân tích bảo mật 22 tuổi đến từ

Kryptos Logic (hình trên) đã phát hiện ra đặc tính này hồi tuần trước và

anh ngay lập tức mua lại tên miền được WannaCry sử dụng. Nhờ vậy, anh

đã vô hiệu hóa malware và chặn đường phát tán của nó trước khi nó trở

thành dịch bệnh tồi tệ nhất trong lịch sử Internet.

Kể từ đó, các hacker đã chuyển hướng đội quân zombie thiết bị như

webcam, modem, và nhiều thiết bị điện tử khác vốn được khai thác để phát

tán botnet Mirai nhằm đưa truy cập rác vào trang web Kill Switch,

phương pháp này còn gọi là "sinkhole"

thường được các nhà nghiên cứu bảo mật sử dụng để định hướng malware

vào một nơi để lưu lại. Vậy mục đích của hành động này là gì? Nhằm đánh

sập tên miền, kích hoạt những con WannaCry đang ở trong trạng thái chờ

trở lại trạng thái hoạt động và lây nhiễm.

Marcus Hutchins cho biết: "Chỉ ngay sau khi thông tin về tên miền Kill Switch

của WannaCry được công bố thì một trong những con botnet Mirai bắt đầu

tấn công sinkhole." Kể từ đó, những cuộc tấn công diễn ra gần như mỗi

ngày với cùng một loại botnet với quy mô và tác động y hệt.

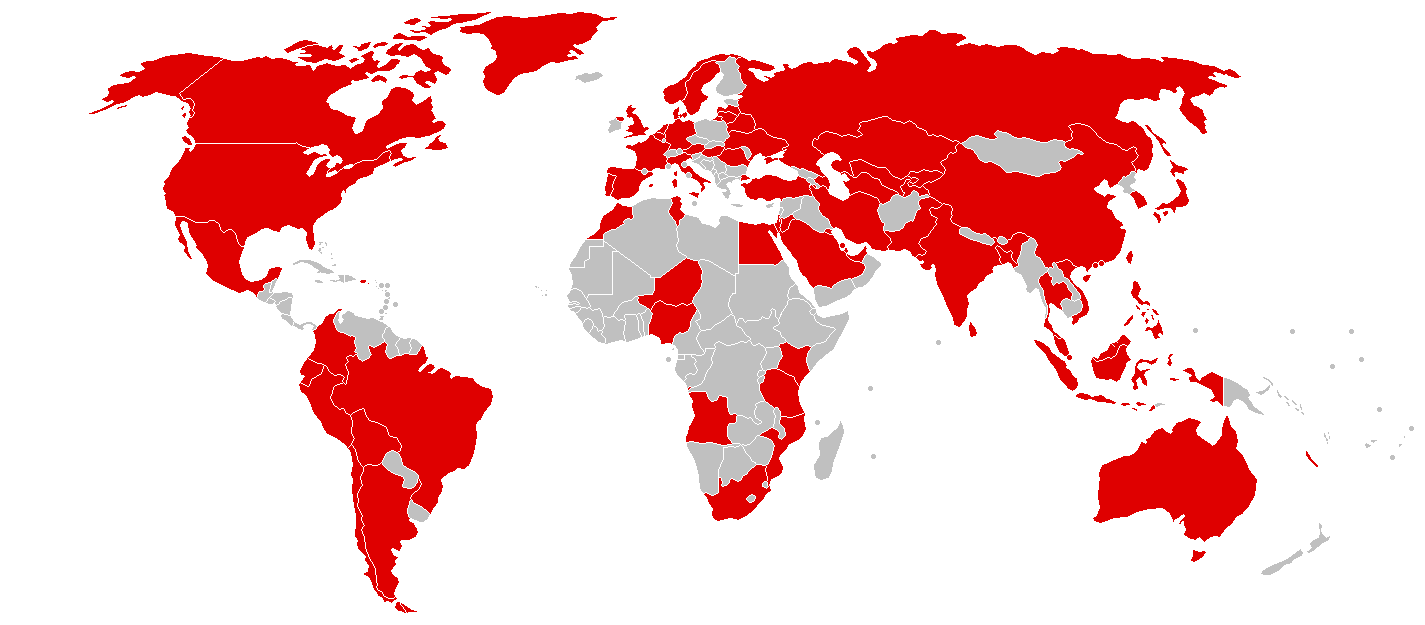

Phạm vi lây lan của WannaCry trên toàn cầu.

Phạm vi lây lan của WannaCry trên toàn cầu.

Tuy nhiên, nếu hình thức tấn công DDoS

này thành công thì không phải tất cả các máy tính đã dính WannCry sẽ

được tái kích hoạt ngay lập tức. Theo Matt Olney - nhà nghiên cứu bảo

mật đến từ Cisco Talos thì con ransomware này sẽ ngưng dò tìm nạn nhân

mới sau 24 giờ kể từ khi bắt đầu cài đặt và lây nhiễm thành công vào một

chiếc máy tính. Tuy nhiên bất cứ khi nào một trong những chiếc máy tính

lây nhiễm được khởi động lại thì nó sẽ bắt đầu tiến trình dò tìm và chỉ

cần tên miền Kill Switch bị đánh sập thì WannaCry sẽ tái kích hoạt.

Hutchins cho biết anh không tin rằng nguồn gốc của những đợt tấn công

bằng botnet gần đây đến từ tác giả của loại malware này mà thay vào đó

là các nhóm hacker khác đang có ý định khởi động lại WannaCry chỉ để xem

con ransomware này phát tán như một trò tiêu khiển. Hutchins nhận định:

"Họ rõ ràng không có ý định nhằm vào tài chính bởi họ không phải là

người tạo ra ransomware. Họ chỉ muốn gây ra nỗi khổ cho mọi người."

Bóng dáng Mirai:

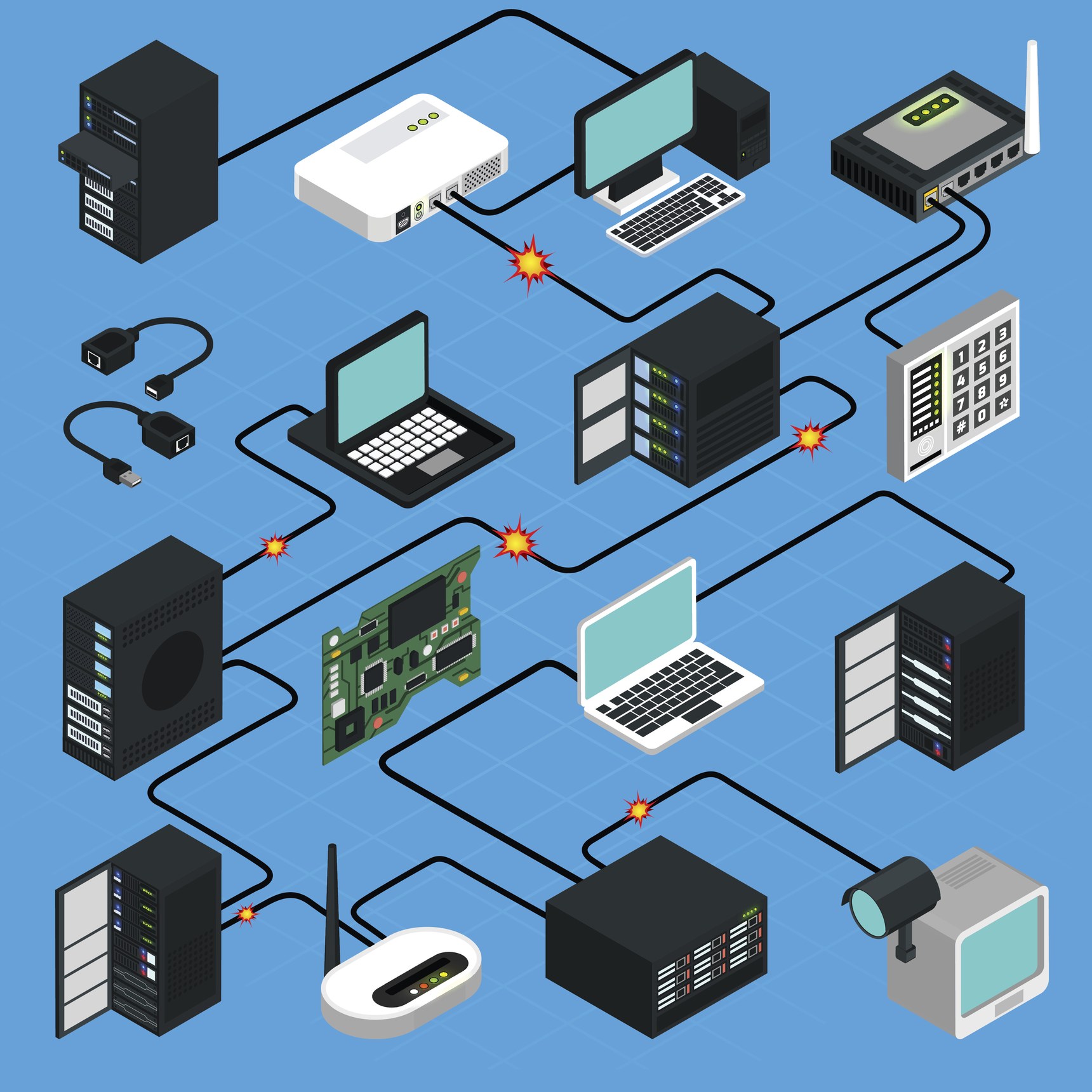

Botnet Mirai tạo ra đội quân zombie thiết bị để bắt cóc hệ thống IoT.

Botnet Mirai tạo ra đội quân zombie thiết bị để bắt cóc hệ thống IoT.

Theo Hutchins cuộc tấn công DDoS đầu tiên quá nhỏ để anh có thể

kịp nhận ra. Anh nói: "Nó giống như một cái hôn nhẹ từ một con botnet."

Thế nhưng kể từ lần đầu tiên đó, đã có 5 cuộc tấn công và ngày một tăng.

Vào hôm thứ 4 vừa qua, botnet Mirai đã tấn công vào tên miền sinkhole

với quy mô rất lớn, tạo ra lượng truy cập đến 20 Gigabit/s. Để so sánh

thì quy mô của đợt tấn công này chưa bằng 1/15 quy mô của đợt công DDoS

bằng botnet Mirai đánh vào hệ thống cung cấp DNS của Dyn vào tháng 9 năm

ngoái và làm sập nhiều trang web lớn nhưng lại gấp 20 lần so với con số

đo được bởi Arbor Networks đối với một cuộc tấn công DDoS trung bình

vào năm 2016.

Hutchins cho biết hiện tại anh và các cộng sự tại Kryptos Logic vẫn có

thể ngăn chặn kẻ tấn công. Anh cho biết nhóm nghiên cứu của mình đã bắt

đầu khai thác các dịch vu chống DDoS của một công ty cung cấp nhưng từ

chối tiết lộ tên. Theo Hutchins thì khả năng nhận dạng có thể giúp tin

tặc tiến hành cuộc tấn công hiệu quả hơn và dịch vụ từ công ty này có

thể giúp "hấp thụ" mọi cuộc tấn công trong tương lai và thậm chí có thể

kiểm soát tên miền Kill Switch từ Kryptos Logic nếu cần thiết. Tuy nhiên

trước khi Hutchins có thể tiếp cận hoàn toàn vào dịch vụ phòng thủ này

thì anh cho biết áp lực để giữ cho tên miền sinkhole tồn tại và an toàn

vẫn rất nặng nề. Anh tiết lộ mình đã thức suốt đêm sau khi mua lại tên

miền Kill Switch để giữ nó ổn định và tiếp tục thức trắng thêm 3 tiếng

sau đó cho đến ngày thứ 3.

Mặc dù tên miền của Hutchins đã có được sự bảo vệ cần thiết nhưng

nó không phải là chìa khóa duy nhất ngăn ngừa WannaCry phát tán. Hồi

cuối tuần qua, một biến thể khác của loại ransomware này đã xuất hiện và

nó được thiết kế để khai thác một địa chỉ web khác. Nhà nghiên cứu bảo

mật Matt Suiche đến từ Comae Technologies tại Dubai cũng đã nhanh chóng

đăng ký tên miền mà biến thể này khai thác để tạo nên Kill Switch mới.

Suiche cho biết anh cũng đã xử lý ít nhất là một cuộc tấn công DDoS nhằm

vào tên miền vừa mua nhưng từ chối tiết lộ thêm cũng như không đề cập

đến cách bảo vệ tên miền này.

Vẫn chưa rõ ai đứng đằng sau những vụ tấn công nhằm vào tên miền

sinkhole nhưng Hutchins cho rằng anh chắc chắn đây không phải là những

người tạo ra WannaCry. Anh cho biết những cuộc tấn công dường như cứ thế

xuất hiện kể từ khi cha đẻ của botnet Mirai công bố mã nguồn của nó.

Hutchins cho rằng giờ đây việc xác định những kẻ tấn công sẽ trở nên khó

khăn hơn bởi những hacker không cần trình độ cao vẫn có thể tạo ra mối

đe dọa, làm xáo trộn thế giới Internet chỉ để tiêu khiển.

Tuy nhiên, trong trường hợp này thì những cuộc tấn công dùng botnet

Mirai không chỉ đơn thuần là một sự phiền toái hay gián đoạn tạm thời.

Nổ lực tấn công này nhằm tìm cách tái kích hoạt WannaCry tiềm năng sẽ

khiến cho hàng ngàn người mất dữ liệu, có thể là mất vĩnh viễn và thậm

chí đe dọa đến các hệ thống chăm sóc sức khỏe. Những cuộc tấn công liên

tiếp vào tên miền sinkhole của Hutchins thật sự tàn bạo và thậm chí còn

nặng nề hơn so với mục đích ban đầu của loại ransomware này. Hutchins

nhận định: "Những lập trình viên tạo ra WannaCry ban đầu hướng đến mục

tiêu là tiền. Giờ đây người ta cố gắng phát tán chỉ để cho vui, làm tổn

thương người khác. Điều này thật tệ hại."

Phạm vi lây lan của WannaCry trên toàn cầu.

Không có nhận xét nào:

Đăng nhận xét