CHI TIẾT VẤN ĐỀ BẢO MẬT ĐƯỢC VÁ TRONG IOS 9.3.5: KHÔNG CHỈ 1 MÀ ĐẾN 3 LỖ HỔNG, RẤT NGUY HIỂM

Apple vừa phát hành iOS 9.3.5

để vá không chỉ 1 mà tới 3 lỗ hổng nghiêm trọng trong hệ điều hành của

mình. Các lỗ hổng này phức tạp và nguy hiểm đến mức có thể dùng để

jailbreak điện thoại từ xa với chỉ 1 lần click của người dùng vào đường

link lừa đảo. Vụ việc này cho thấy rằng hacker đang ngày càng đánh mạnh hơn vào các thiết bị di động, cũng như những mối nguy hiểm về bảo mật trên mobile đang được quan tâm nhiều hơn.

Mobile - mảnh đất màu mỡ mới của tin tặc

Ivan Krstic, trưởng bộ phận kĩ thuật bảo mật và kiến trúc của Apple, nói

với người tham dự tại hội nghị Black Hat hồi đầu thàng này rằng công ty

ông nay đã sẵn sàng đón nhận ý kiến đóng góp từ các nhà nghiên cứu bên

ngoài kèm theo phần thưởng lên đến 50.000$ cho họ. Apple làm việc này là

do quá trình khám phá ra các lỗ hổng zero-day

- là những vấn đề bảo mật chưa từng được công biết tới nhưng lại bị

khai thác bởi tin tặc - đang ngày càng trở nên khó khăn hơn.

Và chỉ sau đó một tuần, nỗi lo của Apple về một lỗ hổng zero-day đã trở thành hiện thực.

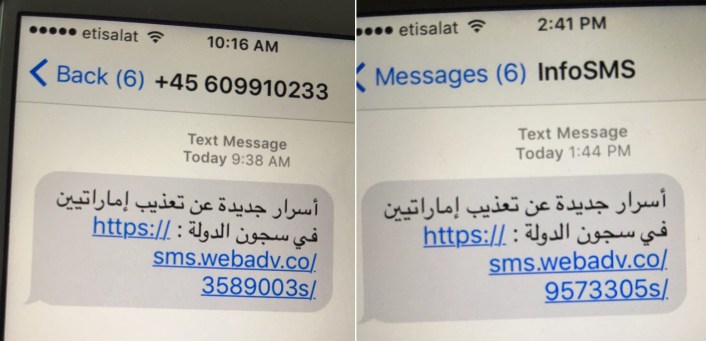

Ahmed Mansoor, một nhà hoạt động tại Tiểu Vương quốc các quốc gia Ả rập

thống nhất (UAE), đã cho công ty bảo mật Citizen Lab thấy một tin nhắn

lạ được gửi đến điện thoại của anh. Tin nhắn này chứa một đường link hết

sức đáng ngờ, và việc phân tích của Citizen Lab cũng như công ty bảo

mật Lookout cho thấy rằng đường link này có thể khai thác một lượt 3 lỗ

hổng zero-day trên iOS

khiến tin tặc có thể kiểm soát hoàn toàn điện thoại của Mansoor và nghe

lén cuộc gọi, xem email hay đánh cắp danh bạ của anh. Apple ngay lập

tức phát hành một bản cập nhật iOS mới để khắc phục vấn đề, đó là iOS

9.3.5, cũng như vá luôn bản beta trên iOS 10.

Vụ việc này cho thấy hacker đang càng lúc càng nhắm nhiều hơn vào thiết

bị di động, và nỗ lực của Apple khi tập trung vào việc phát hiện lỗi

zero-day có thể xem là động thái nhằm bắt kịp những hacker mũ đen. Điện

thoại - nhất là iPhone - thường được cho là an toàn hơn so với máy tính

hay hạ tầng mạng nên thường không phải là trọng tâm nghiên cứu của các

công ty. Nhưng việc tiết lộ các lỗi zero-day nói trên đã mở ra một kỉ

nguyên hoàn toàn mới.

Mike Murray, phó chủ tịch Lookout, cho biết: "Ba lỗ hổng này không phải

là ba lỗ hổng bình thường, tất cả đều là lỗ hổng zero-day và chúng được

liên kết với nhau để jailbreak máy người dùng từ xa với chỉ một cái

click. Đây là điều chưa từng có tiền lệ. Nhiều người nghĩ rằng bảo mật

trên thiết bị di động là một vấn đề đã được giải quyết. Nếu 5 năm trước

tôi nói rằng nhiều tin tặc đang tấn công điện thoại thì bạn sẽ nhìn tôi

như một gã điên. Nhưng giờ đây, kỉ nguyên của các tin tặc giàu nguồn lực

tập trung đánh vào điện thoại đã bắt đầu."

Một trong những lý do đó là vì điện thoại giờ lưu trữ rất nhiều thông

tin quý giá và nhạy cảm của người dùng, và những thông tin đó đang thu

hút sự chú ý của các hacker.

Mức độ tinh tế đáng kinh ngạc

Bởi vì tin tặc dùng ba lỗ hổng trong iOS để nhắm vào Mansoor, các nhà

nghiên cứu ở Lookout gọi lỗ hổng này là "Trident" (tri - 3). Việc tấn

công bắt đầu bằng một tin nhắn lừa đảo đơn giản, trong tin nhắn này có

một đường link và những câu chữ dụ Mansoor nhấn vào đó (trong trường hợp

của Mansoor, tin này nói rằng đường link chứa các vấn đề mà anh quan

tâm).

Khi trang web đã load lên, nó khai thác lỗ hổng zero-day đầu tiên của

trình duyệt Safari. Lỗ hổng này liên quan đến việc can thiệp vào bộ nhớ

và cho phép hacker chạy mã độc từ bên ngoài. Đoạn mã độc này lợi dụng lỗ

hổng thứ hai để xác định được vị trí hiện tại của kernel đang chứa

trong RAM là ở đâu. Với iOS, kernel là một thành phần cốt lõi của quá

trình secure boot - một tính năng bảo mật mà Apple rất tự hào. Lookout

nhận xét Apple đã làm rất tốt việc gây nhiễu để khó xác định được vị trí

của kernel. "Để jailbreak, bạn phải tìm được kernel".

Khi đã tìm được kernel, lỗ hổng thứ ba được khai thác cho phép tin tặc

quyền đọc / ghi dữ liệu ở cấp độ cao nhất. Ở giai đoạn này iPhone đã bị

jailbreak và về lý thuyết, hacker có thể cài thêm phần mềm giám sát để

thu thập thông tin người dùng, cả thông tin từ app của Apple lẫn app bên

thứ ba. Dấu hiệu duy nhất của toàn bộ vụ tấn công, nếu Mansoor có click

vào đường link, chỉ đơn giản là việc Safari bỗng nhiên tắt đi.

Murray nhận định vụ tấn công này là "tinh tế tới mức đáng kinh ngạc" và

hacker đã "dành rất nhiều thời gian để khai thác". "Từ đó đến nay tôi

không thấy nhiều tin tạc có mức độ chuyên nghiệp và phức tạp như thế

này".

Nhóm của Murray thông báo lỗ hổng cho Apple vào ngày 15/8. Chỉ 10 ngày

sau, hãng đã vá hết cả 3 lỗ hổng. Đây là thời gian fix lỗi vô cùng nhanh

chóng trong ngành công nghiệp bảo mật. Một số nhà nghiên cứu thường cho

các công ty 90 ngày để khắc phục trước khi họ công khai chi tiết lỗ

hổng.

Một người phát ngôn của Apple cho biết: "Chúng tôi được thông báo về lỗ

hổng đó và đã khắc phục ngay lập tức với iOS 9.3.5. Chúng tôi luôn

khuyên người dùng của mình download bản iOS mới nhất để bảo vệ chính họ

khỏi các mối nguy hiểm từ bên ngoài".

Nhóm NSO là ai?

Giờ thì chúng ta đã biết về mức độ phức tạp của malware dùng để tấn công, hãy xem xem ai là người đã tạo ra nó.

Theo phân tích của Citizen Lab, lỗ hổng nói trên là "sản phẩm" của một

công ty phát triển phần mềm giám sát từ xa đặt tại Israel tên là NSO

Group. NSO Group đã quảng bá về các lỗ hổng này dưới tên gọi của một sản

phẩm "Pegasus". Nhiều khả năng NSO Group cũng bán các lỗ hổng tương tự

dành cho Android và BlackBerry. Lookout ước tin rằng chi tiết về các lỗ

hổng trong iOS đã được rao bán trong khoảng 2 năm nay.

Tất nhiên, vì hoạt động trong lĩnh vực nhạy cảm như vậy nên công ty rất

kín tiếng và gần như không xuất hiện gì trên mạng. Được thành lập năm

2010, NSO Group chủ yếu tập trung vào khai thác các lỗ hổng trên di

động. Hiện công ty có khoảng 120 nhân viên, theo những gì họ ghi trên

LinkedIn. Họ tự mô tả mình "là một công ty độc đáo trong nhành giải pháp

phần mềm bảo mật và nghiên cứu bảo mật. Công ty chịu trách nhiệm phát

triển nhiều giải pháp độc quyền trên cả di động lẫn PC."

Omri Lavie, một trong những nhà sáng lập NSO Group, ảnh lấy từ Google+ của người này

Omri Lavie, một trong những nhà sáng lập NSO Group, ảnh lấy từ Google+ của người này

Tuy các nhà sáng lập, bao gồm Niv Carmi, Shalev Hulio và Omri Lavie, đã

bán công ty của mình cho Francisco Partners hồi năm 2014 với giá 110

triệu USD nhưng dường như họ vẫn còn tham gia vào việc điều hành tổ

chức, và hoạt động chính vẫn là tại Israel. NSO Group đã từng bán sản

phẩm cho các khách hàng nhà nước tại Panama, Mexico và giờ có thêm UAE.

NSO Group nói họ là "người dẫn đầu trong ngành chiến tranh mạng", đồng

thời nhấn mạnh Pegasus có khả năng thực thi các lệnh không thể truy vết

được và đảm bảo tính ẩn danh.

Nhóm NSO Group tất nhiên chối bỏ việc bán các lỗ hổng vì các mục đích

phi pháp và nói rằng mình không liên quan đến việc hack điện thoại của

Mansoor. "Hợp đồng kí giữa công ty với khách hàng yêu cầu rằng các sản

phẩm của công ty phải được sử dụng đúng pháp luật. Đặc biệt, các sản

phẩm này chủ có thể được dùng để bảo vệ và điều tra tội phạm", NSO Group

nói. "Công ty không biết và không thể xác nhận bất kì trường hợp nào

được hỏi".

Dựa trên báo cáo doanh thu của NSO Group, Murray ước tính lỗ hổng

zero-day đã được sử dụng đâu đó trong khoảng 10.000 đến 100.000 thiết bị

trên toàn thế giới, nhưng ông nhấn mạnh rằng đây chỉ là những ước tính

rất cơ bản và có thể không chính xác. "Những gì tôi có thể nói đó là

không có ai từng bắt những gã này. Sản phẩm là hoàn toàn bí mật và tàng

hình".

Theo một email rò rỉ được Hacking Team - một đối thủ cạnh tranh với NSO

Group ở Ý - NSO từng trình diễn việc hack các điện thoại iPhone, Android

và BlackBerry. "Điện thoại của bạn ngày nay trở thành cái bộ đàm mới.

Hầu hết những giải pháp để can thiệp vào nó đã không còn đủ mạnh, vậy

nên cần có những công cụ mới được làm ra".

Bước ra ánh sáng

Giờ đây, nhóm NSO bị buộc phải bước ra ánh sáng và cả 3 lỗ hổng của họ

đã bị phát hiện (mặc dù các lỗ hổng tương tự cho Android và BlackBerry

nhiều khả năng vẫn còn được bán). Lookout và Citizen Lab đang dành nhiều

nguồn lực để điều tra kĩ hơn về nhóm này. Citizen Lab đăng tải thông

tin sơ bộ về cách điều hành của tổ chức, trong khi Lookout nghiên cứu về

malware và cho biết sẽ công bố thêm thông tin trong thời gian tới.

Murray nhấn mạnh: "Chúng tôi muốn bắt những gã này. Mục tiêu của tôi là

cho bạn biết trên điện thoại của bạn có gì. Nếu bạn nhấn vào một đường

link và cuộc đời của bạn mất đi thì mục tiêu của tôi là ngăn không cho

điều đó diễn ra."

Không có nhận xét nào:

Đăng nhận xét